Servicio

Desbloquear WordPress marcado como sitio peligroso

Índice

- Qué significa sitio peligroso en WordPress

- Diagnóstico rápido antes de tocar nada

- Limpieza profunda de malware y archivos infectados

- Plugins, temas y usuarios comprometidos

- Endurecimiento para que no vuelva a ocurrir

- Solicitar la revisión a Google y retirar el aviso

- Recuperar tráfico, SEO y reputación tras el bloqueo

- Monitorización, mantenimiento y alertas

- Casos habituales que disparan el marcado

- Preguntas frecuentes

Qué significa sitio peligroso en WordPress

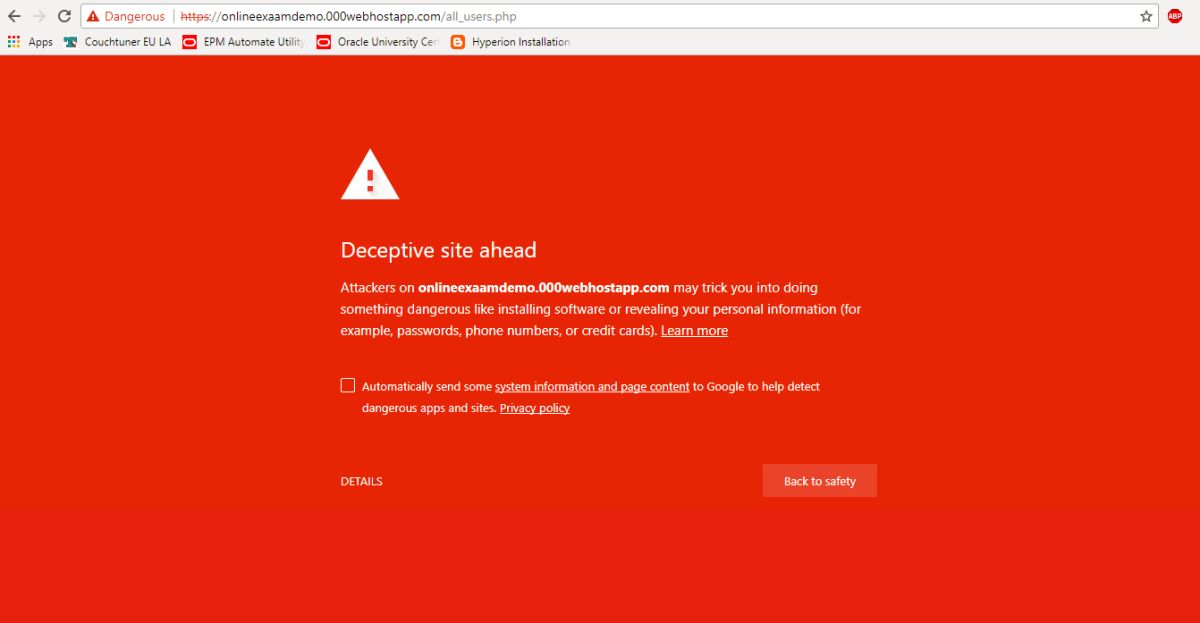

Cuando tu web aparece marcada como “sitio peligroso”, normalmente no es un mensaje de WordPress, sino un aviso del navegador basado en listas de seguridad (por ejemplo, Google Safe Browsing) o en señales de riesgo detectadas por herramientas de reputación. En la práctica, esto bloquea el acceso a muchos usuarios, reduce el tráfico orgánico y puede afectar a campañas de pago, formularios, correo saliente y confianza de marca.

Las causas suelen encajar en uno de estos grupos: malware inyectado en archivos o en la base de datos, redirecciones no autorizadas, descargas forzadas, páginas puerta (contenido oculto orientado a spam), formularios intervenidos para robar datos, o credenciales comprometidas que permiten a un atacante modificar tu sitio. A veces el problema es más sutil: un plugin vulnerable que inserta código externo solo a ciertos visitantes, o un tema nulled que trae puertas traseras.

Qué ocurre en la práctica

Ejemplo típico: una web que “funciona” para el administrador, pero a usuarios desde móvil les redirige a una página de premios o a un dominio extraño. Error frecuente: limitarse a restaurar una copia sin cerrar la puerta de entrada, lo que provoca reinfección en horas. Recomendación: tratarlo como un incidente completo, con limpieza, cierre de accesos y verificación posterior.

El objetivo del servicio no es solo quitar el aviso, sino dejar el sitio realmente limpio y estable. Si únicamente “pasa” la revisión sin corregir la causa raíz, el marcado suele volver, y cada reincidencia complica la recuperación de reputación y el posicionamiento.

Diagnóstico rápido antes de tocar nada

Antes de borrar archivos o reinstalar, hacemos un diagnóstico ordenado para no destruir evidencias y para detectar el punto de entrada. Esto ahorra tiempo y evita una falsa “solución” que solo tapa síntomas. El diagnóstico suele incluir revisión de Search Console (si está verificada), comprobación de advertencias en Safe Browsing, revisión de logs del servidor si están disponibles, y un escaneo de integridad de archivos clave.

También revisamos señales claras de compromiso: usuarios administradores sospechosos, cambios recientes en plugins o temas, modificaciones en wp-config.php, presence de archivos con nombres similares a los legítimos, y tareas programadas (cron) que reinyectan código. A nivel de base de datos, buscamos inyecciones en opciones, widgets, cabeceras, o contenido que se renderiza en todas las páginas.

- Confirmar dónde aparece el aviso: navegador, buscador, redes sociales o pasarela de pago.

- Localizar patrón: redirección, descarga, spam, phishing, o contenido oculto.

- Revisar integridad de core WordPress y fechas de modificación.

- Identificar plugins y temas con historial de vulnerabilidades o sin soporte.

- Evaluar el hosting: permisos, versiones de PHP, aislamiento de cuentas y copias.

Qué ocurre en la práctica

Ejemplo típico: el aviso aparece solo cuando el usuario llega desde Google, pero no al teclear la URL. Error frecuente: diagnosticar únicamente con tu sesión de admin, que puede estar “exenta” del código malicioso. Recomendación: probar en ventana privada, con varios dispositivos y, si es posible, desde IPs distintas para ver el comportamiento real.

Con el diagnóstico definimos el plan: si se puede limpiar con precisión o si conviene una reconstrucción parcial, por ejemplo, reinstalar el core y reconstruir el tema desde una fuente fiable, manteniendo contenido y configuración sin arrastrar la infección.

Limpieza profunda de malware y archivos infectados

La limpieza segura combina automatización con revisión manual. Primero aislamos una copia de trabajo, aseguramos un backup completo, y después verificamos el core de WordPress sustituyendo archivos por versiones oficiales cuando procede. El malware suele esconderse en archivos aparentemente inocuos, en plugins abandonados, o en directorios de subida con scripts ejecutables.

Actuamos por capas. En el sistema de archivos, eliminamos puertas traseras típicas (webshells), limpiamos inyecciones en index.php, functions.php y archivos de caché, y revisamos .htaccess por reglas de redirección o de inyección. En la base de datos, buscamos cadenas ofuscadas, iframes invisibles, scripts externos, y payloads en opciones globales que se insertan en cada página.

Checklist de limpieza

- Reinstalación controlada de core WordPress desde fuente oficial.

- Revisión de wp-content/uploads para detectar ejecutables y archivos anómalos.

- Limpieza de reglas en .htaccess y verificación de permisos.

- Revisión de la tabla options y de contenido con scripts insertados.

- Eliminación de plugins y temas no necesarios o de procedencia dudosa.

Qué ocurre en la práctica

Ejemplo típico: el malware no está en un archivo único, sino repartido en pequeños fragmentos en varios plugins, de modo que si limpias uno, otro lo regenera. Error frecuente: confiar solo en un escáner y dar por limpio el sitio porque “no encuentra nada”. Recomendación: combinar escaneo, comparación con archivos originales y revisión del comportamiento real (redirecciones, scripts externos, tiempos de carga).

Al finalizar, verificamos que no se cargan recursos sospechosos, que no hay redirecciones, que el sitio no ofrece descargas inesperadas, y que el código que sirve el servidor coincide con lo que ves. Este paso es clave para que la revisión de Google sea favorable y, sobre todo, para que el problema no reaparezca.

Plugins, temas y usuarios comprometidos

En WordPress, el punto de entrada más común suele estar en plugins o temas desactualizados, mal mantenidos o instalados desde fuentes no oficiales. Por eso, una limpieza correcta siempre incluye auditoría del ecosistema: qué plugins son imprescindibles, cuáles se pueden reemplazar por alternativas más seguras, y cuáles conviene eliminar sin discusión.

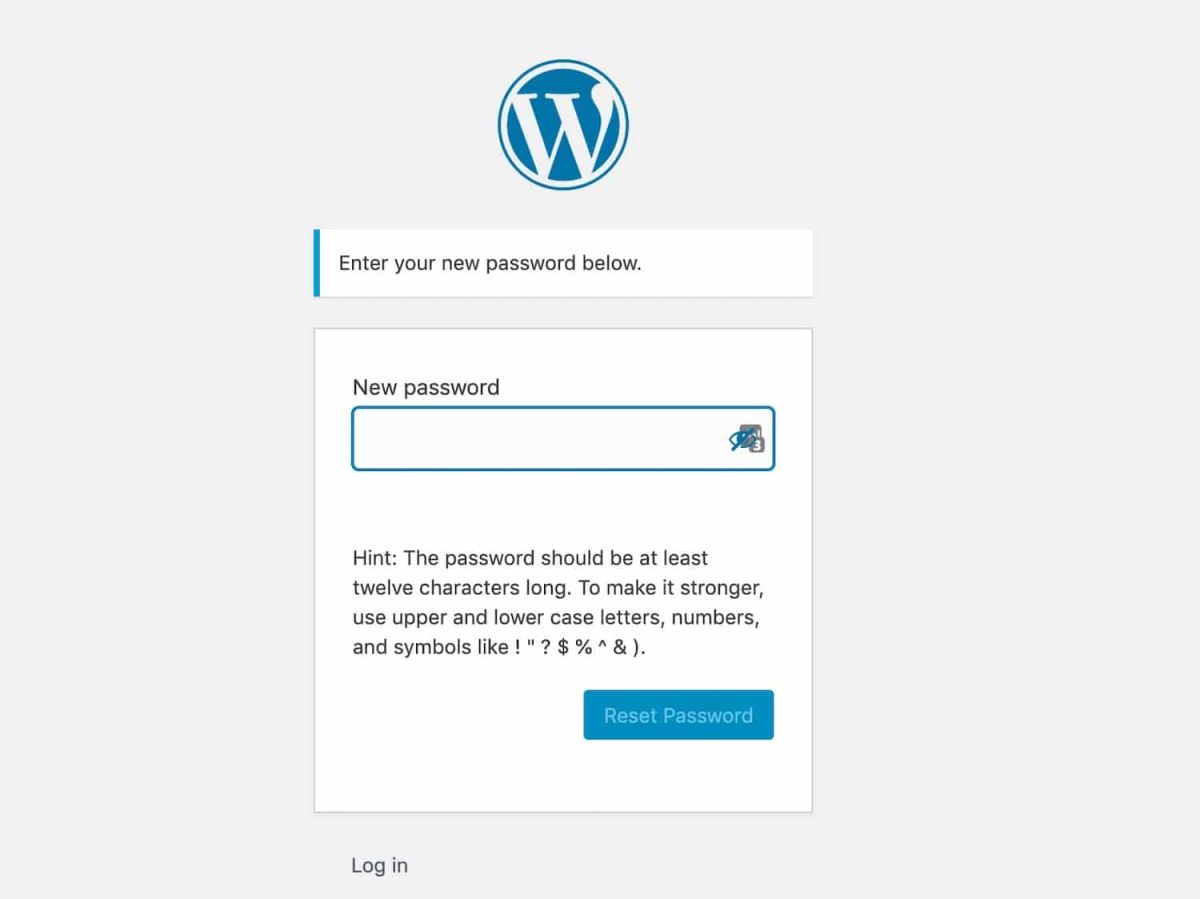

Revisamos también roles y usuarios. Es habitual encontrar administradores creados por el atacante con nombres discretos o similares a usuarios reales. Además, si las credenciales han sido filtradas, aunque limpies el sitio, pueden volver a entrar. Por eso, el proceso incluye rotación de contraseñas y revisión de claves: WordPress, FTP o SFTP, panel del hosting, base de datos y, si aplica, claves de API y SMTP.

- Eliminar plugins y temas sin soporte o sin actualizaciones recientes.

- Reinstalar desde repositorio oficial los componentes críticos.

- Revisar users, roles y sesiones activas.

- Forzar cambio de contraseñas y regenerar salts.

- Revisar integraciones: caché, CDN, formularios, pasarelas de pago.

Qué ocurre en la práctica

Ejemplo típico: un plugin “gratuito premium” instalado desde un zip trae una puerta trasera que no se ve a simple vista. Error frecuente: mantenerlo “porque funciona” y limpiar solo el core. Recomendación: sustituirlo por una alternativa legítima, aunque implique ajustar diseño o funciones. Es más barato que una reinfección.

Si el sitio es parte de una red o comparte hosting con otras webs, revisamos también el riesgo lateral. Un sitio infectado puede contaminar a otro, especialmente si comparten usuario de sistema o permisos demasiado abiertos. En esos casos, conviene reforzar el aislamiento y revisar todas las instalaciones cercanas.

Endurecimiento para que no vuelva a ocurrir

Desbloquear es urgente, pero prevenir es lo que protege tu inversión. Tras la limpieza aplicamos medidas de hardening adaptadas al hosting y al tipo de web. No se trata de “poner mil reglas”, sino de cerrar lo que suele estar abierto: permisos, acceso a paneles, ejecución de scripts en directorios sensibles, y protección contra fuerza bruta.

Entre las medidas habituales, configuramos autenticación reforzada en el acceso al admin, limitación de intentos, bloqueo o protección de rutas sensibles, y ajustes del servidor para evitar ejecución en uploads. También revisamos si el sitio necesita WAF (cortafuegos de aplicaciones web), reglas de seguridad en CDN, y políticas de actualizaciones controladas.

Medidas recomendadas

- Activar doble factor para administradores y editores.

- Revisar permisos de archivos y propiedad del usuario del servidor.

- Bloquear ejecución de PHP en uploads cuando sea viable.

- Deshabilitar edición de archivos desde el panel.

- Configurar copias automáticas verificadas y restauración probada.

Qué ocurre en la práctica

Ejemplo típico: tras limpiar, todo vuelve a estar bien, pero a los pocos días aparece de nuevo el aviso. Error frecuente: no cambiar contraseñas del hosting o dejar el mismo FTP reutilizado. Recomendación: rotación completa de accesos y revisión de aislamiento del hosting, especialmente si hay varias webs en la misma cuenta.

Este endurecimiento es el paso que marca la diferencia entre un desbloqueo duradero y un ciclo de incidentes. Además, reduce el riesgo de caídas, consumo excesivo de recursos y penalizaciones por spam que degradan el SEO.

Solicitar la revisión a Google y retirar el aviso

Una vez el sitio está limpio y estabilizado, el siguiente paso es retirar el marcado. Aquí conviene hacerlo con método. Si el aviso viene del navegador por Safe Browsing, normalmente hay que solicitar revisión indicando que el sitio ya no contiene contenido dañino. Si está vinculado a Search Console, se revisan los informes de “Problemas de seguridad” y se solicita la revisión desde la propia herramienta cuando esté disponible.

Para que la solicitud sea eficaz, preparamos evidencias y nos aseguramos de que, al rastrear el sitio, Google no se encuentra recursos bloqueados que impidan validar la limpieza. También revisamos que no exista contenido que parezca phishing, ni formularios alterados, ni redirecciones condicionadas por user agent. Si hay cachés intermedias (plugin, CDN, proxy), se purgan para que el contenido servido sea el correcto.

Antes de solicitar revisión

- Purgar cachés de WordPress, servidor y CDN.

- Comprobar que el sitio responde igual en incógnito y en móvil.

- Verificar que no hay recursos externos sospechosos en el HTML.

- Confirmar que los archivos críticos no vuelven a modificarse.

- Revisar Search Console si está configurado.

Qué ocurre en la práctica

Ejemplo típico: se solicita revisión con el sitio aparentemente limpio, pero queda un script oculto en un widget, y Google rechaza la solicitud. Error frecuente: no purgar caché y Google sigue viendo el contenido antiguo. Recomendación: validar con pruebas externas y purgar todo antes de pedir revisión.

Una vez aceptada la revisión, el aviso suele desaparecer progresivamente. Aun así, mantenemos monitorización los días siguientes: si hay reinfección, se detecta rápido, se corta el vector de entrada y se evita una nueva inclusión en listas.

Recuperar tráfico, SEO y reputación tras el bloqueo

Cuando una web ha sido marcada, el impacto no termina al retirar el aviso. Puede haber caídas de posiciones, pérdida de CTR, desindexación de URLs spam, y enlazado tóxico generado por el atacante. Por eso, parte del servicio es revisar qué dejó el incidente: páginas creadas, redirecciones, sitemaps alterados, etiquetas canonical manipuladas, y contenido inyectado en plantillas que afecte a rastreo.

Trabajamos en tres frentes. Primero, limpieza de rastros: eliminar contenido basura, corregir indexación, y asegurar que el sitio responde con códigos correctos. Segundo, reputación: revisar dominios o recursos externos que se hayan añadido y retirarlos, y revisar si hay alertas en herramientas de seguridad de terceros. Tercero, estabilidad: velocidad, errores de servidor y consistencia para que Google recupere confianza en el sitio.

- Revisar indexación y URLs nuevas no autorizadas.

- Corregir sitemaps y enviar los correctos.

- Eliminar redirecciones indebidas y enlaces externos extraños.

- Revisar robots.txt y cabeceras no deseadas.

- Plan de contenido y enlazado interno para estabilizar rankings.

Qué ocurre en la práctica

Ejemplo típico: tras limpiar, el sitio ya no está marcado, pero Google sigue mostrando títulos raros en el snippet porque existieron páginas spam indexadas. Error frecuente: no revisar Search Console y perder semanas sin detectar esas URLs. Recomendación: auditar cobertura e indexación, y eliminar o desindexar lo que no corresponda.

La recuperación puede ser gradual. La clave es mantener consistencia, no introducir cambios drásticos innecesarios, y demostrar a los rastreadores que el sitio es estable, seguro y útil para el usuario.

Monitorización, mantenimiento y alertas

Después de un incidente, la monitorización es el cinturón de seguridad. Configuramos alertas para detectar modificaciones inesperadas, actividad inusual en el panel, picos de peticiones, y cambios de integridad en archivos críticos. Si el hosting lo permite, revisamos también logs de acceso y errores para identificar patrones de ataque, especialmente intentos repetidos contra endpoints típicos.

El mantenimiento incluye actualizaciones planificadas, revisión de plugins, y copias que no solo “existen”, sino que se comprueba que se pueden restaurar. También conviene revisar periódicamente la reputación del dominio y certificados, así como el envío de correo, porque el malware a veces utiliza tu sitio para spam, lo que afecta a entregabilidad y a la percepción del dominio.

Rutina mensual recomendada

- Actualizar core, plugins y temas desde fuentes oficiales.

- Revisar usuarios y roles con criterio de mínimo privilegio.

- Escaneo de integridad y revisión de archivos cambiados.

- Comprobar copias: existencia, integridad y restauración.

- Revisar Search Console por alertas y nuevas incidencias.

Qué ocurre en la práctica

Ejemplo típico: el sitio queda limpio, pero se olvida un plugin antiguo “porque no molesta”. Error frecuente: posponer actualizaciones hasta que “haya tiempo”, y el atacante vuelve por la misma vulnerabilidad. Recomendación: mantenimiento mínimo mensual y actualización urgente si se publica un fallo crítico en un plugin instalado.

Si tu web forma parte de un ecosistema con varias instalaciones, la monitorización cobra más valor: cualquier señal temprana en una web puede evitar que el incidente se propague al resto.

Casos habituales que disparan el marcado

Aunque cada caso es distinto, hay patrones que se repiten. Uno muy común son las redirecciones condicionales: el atacante muestra contenido normal al administrador, pero redirige al visitante que llega desde buscadores. Otro patrón es la inyección en recursos cargados por la plantilla, como un script remoto que cambia de comportamiento según el país o el dispositivo.

También aparecen infecciones orientadas a SEO spam, donde se crean cientos o miles de páginas con contenido basura que se indexan rápido. Esto puede no activar inmediatamente el aviso de navegador, pero sí puede terminar en un marcado por contenido engañoso o por redirecciones. En comercios, el riesgo se eleva por formularios de pago y por la exposición de datos, lo que hace que los navegadores sean más estrictos.

Señales que conviene vigilar

- Cambios de archivos sin que nadie haya actualizado nada.

- Nuevas páginas o entradas que no has creado.

- Redirecciones a dominios ajenos, sobre todo en móvil.

- Picos de CPU o peticiones a wp-login o xmlrpc.

- Archivos extraños en uploads o en carpetas de plugins.

Qué ocurre en la práctica

Ejemplo típico: aparece un aviso tras instalar un plugin “rápido” para una función concreta. Error frecuente: culpar al hosting sin revisar ese cambio reciente. Recomendación: correlacionar el inicio del problema con cambios de plugins, temas o credenciales, y revisar primero lo más probable.

Cuando identificamos el patrón, la solución se vuelve mucho más directa: no solo se limpia, sino que se elimina el mecanismo que permitía la inyección o el acceso, evitando que el marcado vuelva a activarse.

Preguntas frecuentes

¿Cuánto tarda en quitarse el aviso de “sitio peligroso”?

Depende de la causa y del canal que lo muestre. Tras limpiar y solicitar revisión, la retirada puede ser relativamente rápida o tardar algunos días. Lo importante es no solicitar revisión sin limpieza completa, porque un rechazo suele alargar el proceso.

¿Basta con restaurar una copia de seguridad?

Puede ayudar, pero no es una garantía. Si la copia ya estaba comprometida o si el acceso sigue abierto (credenciales filtradas, plugin vulnerable), la reinfección es probable. Lo correcto es restaurar, limpiar y cerrar el vector de entrada.

¿Puede afectar a mis correos o formularios de contacto?

Sí. Algunas infecciones se usan para spam o phishing, y eso puede dañar la reputación del dominio y del correo. Por eso revisamos también integraciones de SMTP, formularios y salidas de correo, además del sitio web.

¿Qué pasa si tengo varias webs en el mismo hosting?

Aumenta el riesgo de contagio lateral si comparten permisos o usuario del sistema. En esos casos conviene revisar todas las instalaciones, aislar correctamente y endurecer permisos. Si no, puedes limpiar una web y reinfectarla por otra.

Qué ocurre en la práctica

Ejemplo típico: tras “arreglarlo”, el aviso vuelve a las dos semanas. Error frecuente: olvidar cambiar contraseñas y dejar un plugin vulnerable instalado. Recomendación: limpieza completa, rotación de accesos, endurecimiento y monitorización al menos durante el primer mes.

Si tu WordPress está marcado como sitio peligroso, lo prioritario es recuperar la seguridad real del sitio y después solicitar la revisión con garantías. Si me indicas si tienes acceso a Search Console y al panel del hosting, puedo orientarte sobre el mejor orden de actuación para tu caso.

¿Quieres activar este servicio?

Te guiamos en el proceso y resolvemos tus dudas iniciales.